Brechas de seguridad: el correo electrónico y las plataformas de productividad online

EDICIÓN ESPECIAL CORONAVIRUS →

La Agencia Española de Protección de Datos (AEPD) ha señalado que las plataformas tecnológicas de productividad utilizadas en las organizaciones se han convertido en uno de los activos más interesantes para los ciberdelincuentes por la posibilidad de acceder a información estratégica y confidencial.

La Agencia Española de Protección de Datos (AEPD) ha señalado que las plataformas tecnológicas de productividad utilizadas en las organizaciones se han convertido en uno de los activos más interesantes para los ciberdelincuentes por la posibilidad de acceder a información estratégica y confidencial.

El correo profesional, que antes era el único canal de información interna en muchas entidades, ha dejado paso a las plataformas tecnológicas de productividad y ofimática en la nube. A través de estas plataformas fluye una gran parte de la información de la organización, en particular, datos de carácter personal y, en los últimos tiempos, las plataformas se han convertido en uno de los activos más interesantes para los ciberdelincuentes por la posibilidad de acceder a información estratégica y confidencial.

I. Correo electrónico y plataformas de productividad y ofimática en la nube

El correo electrónico, desde su invención en la década de 1960, se ha ido popularizando a la vez que las redes y servicios de comunicaciones de datos se iban haciendo más accesibles. En la actualidad sigue siendo en una de las herramientas de comunicación más usadas, tanto en el ámbito laboral como en el privado.

En la arquitectura tradicional, el correo electrónico se encontraba alojado en los servidores de la organización y estaba administrado por personal propio o externo. Con la introducción de las nuevas tecnologías, como la mensajería instantánea o las redes sociales, el escenario es diferente. Ahora se usan los recursos computacionales en la nube que proporcionan las grandes multinacionales tecnológicas.

El correo electrónico ha crecido también en funcionalidad. Si antes era un simple medio de intercambio de mensajes de texto, ahora constituye una parte clave del proceso de toma de decisiones de la organización al haber añadido funcionalidades extra como compartición de documentos en la nube, videoconferencia, encuestas, multimedia, etc.

Como resultado de esta evolución, las entidades han acumulado grandes repositorios de información en la nube. Normalmente, estos almacenes están accesibles con las mismas credenciales del correo electrónico. La nube almacena y procesa información actualizada, y también histórica, de organizaciones públicas y privadas de cualquier ámbito, desde pequeñas empresas a grandes compañías, pasando por centros educativos.

Entre las plataformas más usadas pueden citarse productos como Office365 de Microsoft, o Google Suite que actualmente copan el mercado en los entornos profesionales.

II. Riesgos para la privacidad

El acceso a las plataformas de productividad online también ha evolucionado. Al principio era necesario utilizar el ordenador corporativo conectado a la intranet para acceder al correo electrónico. Ahora, sin embargo, es posible acceder desde cualquier dispositivo con conexión a internet que tengamos a nuestro alcance, independientemente de la red a la que estemos conectados. En la mayor parte de los casos, ya no se requiere disponer de una aplicación específica para el acceso, basta simplemente con un navegador web, y una única dirección común para el acceso de los empleados de todas las organizaciones que utilicen la misma plataforma corporativa. Esta es una de las ventajas de tener la información en la nube, pero a su vez un riesgo inherente a esta tecnología.

Debido a esta facilidad para conectarse, y que la superficie de ataque a estos sistemas sea todo Internet, pueden enumerarse, entre otros, las siguientes amenazas:

- Intentos de acceso a plataformas corporativas por fuerza bruta.

- Intentos de acceso a través de la reutilización de las credenciales en otros servicios de Internet que han sido objeto de una brecha de seguridad.

- Robo de las credenciales a través de ataques de ingeniería social como el phishing, que acaban dando por resultado que el usuario introduzca sus credenciales corporativas en páginas fraudulentas controladas por los ciber atacantes.

- Exposición de información personal al no diferenciar las herramientas empleadas en el entorno laboral del entorno privado.

El responsable del tratamiento ha de adoptar medidas para minimizar la probabilidad de que se materialicen las amenazas anteriores. Entre otras, podemos destacar:

- Elegir soluciones y prestadores de servicio confiables y con garantías, y prestar atención a la configuración de las opciones de seguridad y privacidad que ofrecen las plataformas de productividad en la nube.

- Establecer procedimientos y recomendaciones de acceso a las herramientas corporativas en movilidad y teletrabajo, que sean fácilmente entendibles y ejecutadas por todos los miembros de nuestra organización.

- Establecer políticas restrictivas de acceso a las herramientas de productividad corporativas para uso personal o desde dispositivos no corporativos. En caso de permitirlo, establecer medidas de seguridad apropiadas y mecanismos de compartimentación de la información que mantengan separados el ámbito personal del profesional.

- Usar un segundo factor de autenticación: esta es la medida más recomendada en acceso a servicios online. Las suites de ofimática online suelen contar con la posibilidad de no sólo acceder con usuario y contraseña, sino añadir robustez a la autenticación mediante un token, un mensaje SMS o el uso de una APP en otro dispositivo.

- Emplear contraseñas robustas: el uso de contraseña difíciles de predecir y que no se usen en otros servicios es fundamental para protegerse de acceso indebidos. Es necesario implementar una correcta política de uso de contraseñas en la organización.

Es recomendable consultar los servicios que nos informan de las cuentas que han sufrido brechas de seguridad en otras webs por si algún miembro de la organización ha reutilizado sus credenciales.

- Comprobar los accesos indebidos: realizar una gestión correcta de los registros de acceso a estos portales nos puede dar mucha información, como accesos producidos durante horas en las que no se debería acceder, direcciones IP geolocalizadas en lugares sin presencia de la organización, o constantes errores de acceso en algunas cuentas. Estos rastros nos darán las pistas necesarias para saber si nuestra organización está siendo objeto de algún tipo de ataque.

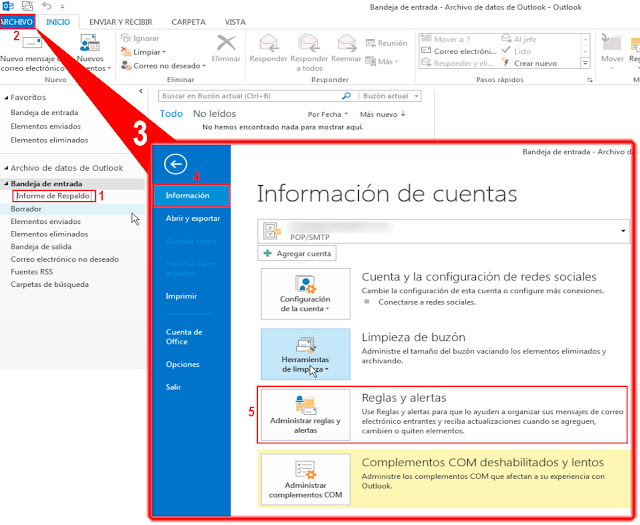

- Comprobar las redirecciones en los buzones de correo: una vez que se han comprometido las credenciales de acceso, una de las primeras acciones que realizan los ciberdelincuentes es crear una regla de redirección de correo para intervenir nuestras comunicaciones, reenviándose a un buzón propio los correos que recibimos. De esta manera, los atacantes pueden analizar la información sin tener que estar accediendo a nuestro buzón. Dependiendo de la plataforma de productividad usada, es posible comprobar esta amenaza de diferentes maneras. Por ejemplo, un administrador puede usar esta solución para Office365. En cualquier caso, los usuarios siempre tienen la opción de consultar si tienen alguna regla y eliminarla.

Reglas de redirección de correo en Office 365.

- Formar a los integrantes de la organización en la cultura de la protección de datos y seguridad. Debe hacerse hincapié en la necesidad de proteger las credenciales y erradicar su reutilización. También es preciso hablar de las amenazas basadas en ingeniería social, para evitar que los empleados introduzcan sus credenciales en páginas de inicio de sesión falsas.

- Establecer políticas de cancelación o bloqueo periódico de datos.

- Establecer sistemas de auditoría automática que alerten de acciones anómalas sobre el sistema de correo y paralicen ciertas actividades.

Este post forma parte de una serie sobre brechas de seguridad, entre los que se encuentran:

- Brechas de seguridad de datos personales: protégete ante la pérdida o robo de un dispositivo portátil

- Brechas de seguridad de datos personales: qué son y cómo actuar

- Brechas de seguridad de datos personales: protégete ante el ransomware

- Brechas de seguridad de datos personales: comunicación a los interesados

- Brechas de seguridad de datos personales: El Top 5 de las medidas técnicas que debes tener en cuenta